點擊藍字

關注我們

汽車互聯互通的快速發展為新功能和創新的商業模式提供了許多機會。與此同時,汽車網絡受到黑客攻擊的可能性也在增加。此類攻擊威脅到車輛的功能安全(Safety),并可能造成經濟損失。AutoSAR標準為運行在ECU上的軟件定義了基本的軟件功能和接口,確保車輛在出廠時就具備必要的安全防護和檢測能力。現代車輛E/E架構不斷發展,但總體來看,無論E/E架構如何發展,ECU還是可以簡單的劃分為兩大類型:1) CP(Classic Platform):計算能力、存儲空間大小、網絡帶寬等都通常十分有限,而實時性要求又很高,這類ECU通常要求部署輕量級的安全措施,重點解決運行在ECU上的軟件和網絡報文的完整性和真實性。2) AP(Adaptive Platform):各類資源相對豐富。可以提供更多的資源給Security,因此可以部署一些入侵檢測特性以及整車安全管理類的特性。未來E/E架構越來越走向融合的道路,整車的核心功能會集中在少量的高性能計算芯片中,有的文獻中成為汽車計算機(Vehicle Computer),我們仍然歸類為AP類。本文先介紹一下AutoSAR標準定義的基礎安全特性,再從行業角度介紹一些其他安全機制。這樣在進行ECU設計的時候就可以根據TARA分析的結果選擇合適的安全機制。

1. 縱深防御架構

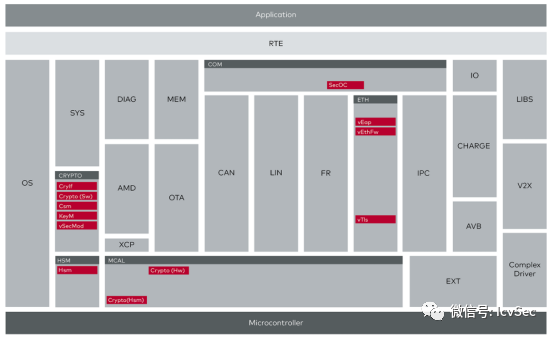

因此講整車的信息安全架構,在充分做好TARA的前提下,再綜合考慮各ECU的資源情況、每個ECU對Safety的影響情況以及成本允許的情況下選擇合適的安全架構。安全架構要體現每個ECU上部署的安全機制,各安全機制之間又是如何進行安全通信和協作 。不能簡單和孤立的看單個ECU的安全能力。新冠病毒每次在國內傳播的疫情分析看,也可以發現類似情況:病毒(黑客)總是從整個國家防疫體系最薄弱的環節(漏洞)開始侵入,再輻射到其他地區。可見縱深防御是核心的安全理念,見圖1。

圖1:“縱深防御”包括從微控制器到基礎設施的各個層次的車輛架構和通信的安全措施

Source:https://www.escrypt.com/en/news-events/automated-driving-when-safety-meets-security

后續我們將按照上圖介紹的框架分若干系列進行介紹,本周介紹ECU的安全機制。下面按照AP和CP來簡單介紹一下其相應的采用較多的安全機制。

2. CP安全機制介紹

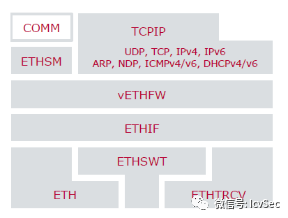

圖2:vector 標準軟件棧(紅色部分為security相關的組件)

source https://www.vector.com/int/en/products/solutions/safety-security/automotive-cybersecurity/#c2920

-

CSM:密碼服務管理器(Crypto Service Manager):

-

訪問加密服務

-

配置用于執行服務的加密服務和算

-

同步或異步執行的配置

-

安全計數器的配置

-

對加密密鑰的操作配置

-

配置證書操作

-

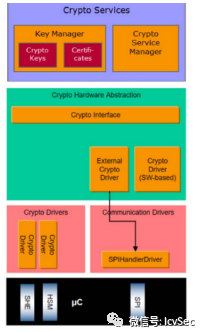

CRYIF:密碼算法接口(Interface for cryptographic algorithms)

CryIf模塊使使用CSM基于硬件和基于軟件的加密解決方案成為可能。必要的分配方案由加密接口管理。

CRYIF模塊為不同的加密解決方案提供了統一的接口,例如:

-

基于軟件的算法實現,由Crypto (SW)模塊提供

-

基于硬件的加密功能,由安全硬件擴展(SHE)或硬件安全模塊(HSM)通過加密(HW)模塊實現。

-

Crypto (HW)

Crypto (HW)模塊作為訪問安全算法和函數的驅動程序,通過硬件信任錨(HTA)提供。有不同的HTA類型,如安全硬件擴展(SHE)和硬件安全模塊(HSM)。

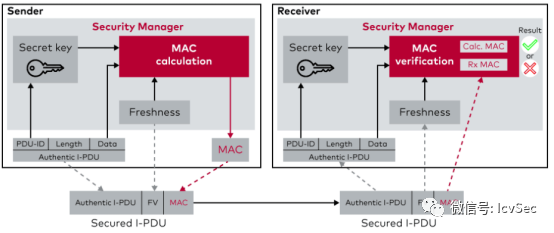

SecOC: 安全通信(Secure Onboard Communication)

SecOC模塊,也稱為身份驗證消息,用于驗證兩個ecu之間的通信。這種驗證可以防止第三方注入或仿冒正確的通信伙伴。

SecOC與PDU路由器進行交互。這種交互可以由應用程序控制。該模塊提供以下功能:

-

通過認證和完整性保護PDU的傳輸。

-

使用消息認證碼(MAC)進行認證。消息身份驗證碼的實際生成和驗證由CSM執行。

-

防止重放攻擊。

-

這里使用了一個計數器“新鮮度值”。它由一個獨立組件生成,即新鮮度值管理器(FVM)。支持不同的方法來生成新鮮度值。

圖3:為了模擬和測試secoc安全通信,安全管理器生成(左)并驗證(右)消息驗證碼

(MACs)Source:https://www.vector.com/int/en/products/solutions/safety-security/automotive-cybersecurity/#c66952

-

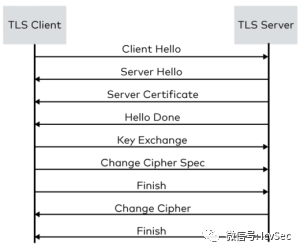

TLS: TLS客戶端,用于在以太網上進行安全通信

此模塊包含傳輸層安全客戶端。使用vTls對基于TCP的協議的通信進行加密。vtls (Client)的使用僅限于智能充電用例。對于TCP/ UDP級別上的安全客戶端-服務器通信,使用TLS協議(傳輸層安全)。安全管理器為以太網通信提供TLS協議棧。這允許工具方便地使用協議(包括參數化)來測試由TLS保護的通信。除了所需的證書層次結構外,還可以配置要使用的密碼套件。這些包含用于建立安全數據連接的算法和參數。見圖4.

-

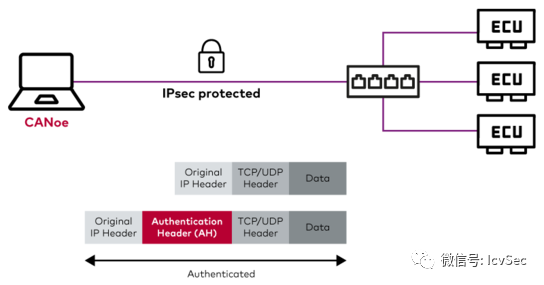

IPSec:Internet協議安全(IPSec)

附加的vIpSec允許根據IETF RfC 4301建立IPsec通信。根據RfC 4302,功能被限制在傳輸模式和Authentication Header的使用。身份驗證頭將數據完整性和數據驗證添加到有效載荷,但不允許保密。

通過這種方式,您可以實現經典的保護目標,如機密性、真實性和完整性。通過對IP層的保護,實現了以上各層的保護目標。IPsec協議的使用實現了對一些/IP、DoIP、TLS和HTTP等較高層協議的透明保護。Security Manager提供了一個包含IPsec協議中最重要元素的IPsec堆棧:

-

在傳輸模式中使用“認證頭”安全方法全面保護以太網通信

-

實現IKEv2協議(Internet Key Exchange v2),為基于證書的會話靈活、安全地生成密鑰材料。

除了提供協議棧之外,Security Manager還支持IPsec協議的全面配置。安全配置文件用于此目的,它結合了所有必要的配置參數。其中包括密碼套件、證書和安全策略。

Source:https://www.vector.com/int/en/products/solutions/safety-security/automotive-cybersecurity/#c66952

-

vXMLSecurity :XML安全

此模塊用于生成或驗證XML簽名,這些簽名將附加到基于W3C XML安全標準的exi編碼的數據中。根據ISO 15118,當使用“Plug and Charge”時,這個功能是必需的。

-

ETHFW: 靜態的以太網報文過濾防火墻(見圖6)

圖6:Vector Eth協議棧(包括防火墻模塊)

-

SEM:安全事件內存(Security Event Memory)

用于安全事件的防篡改保存

-

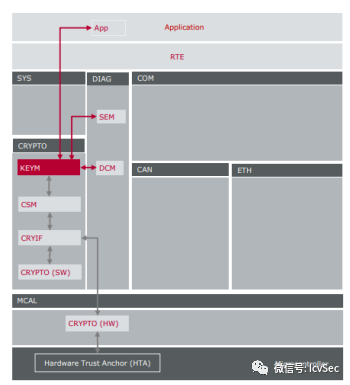

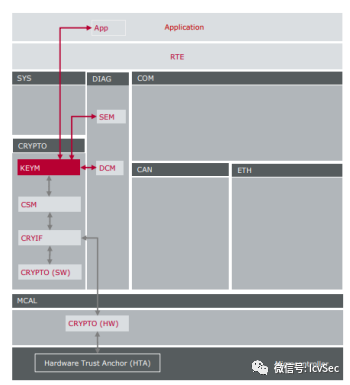

KEYM: AUTOSAR密鑰管理器

KeyM用于管理和分發加密材料,如對稱和不對稱密鑰和證書。Key Manager提供基于可配置規則的解析和驗證證書的功能。它使用CSM接口來存儲證書和執行加密操作。

-

通過診斷例程接收新的加密材料(密鑰、證書)

-

驗證密碼材料的真實性、完整性和新鮮度

-

提供與業務邏輯集成的調用,用于不同典型的關鍵生命周期階段(生產、初始化、更新、修復、替換)

-

支持SecOC

-

支持共享密鑰的安全分發

-

記錄安全事件到SEM (security event memory)。

-

圖6:Vector Eth協議棧(包括防火墻模塊)

-

SEM:安全事件內存(Security Event Memory)

圖7:AutoSAR KeyM上下文

KeyM自身又由兩個組件組成:Crypto Key和 Certificates,分別管理密鑰和證書,見圖8.

圖8:AutoSAR KeyM組件

-

安全診斷:AUTOSAR支持在安全內存中記錄IT安全事件。

它還監控通過UDS服務0x27 (SecurityAccess)和0x29 (Authentication)的授權訪問數據。例如,診斷測試設備只有在以前執行過質詢-響應通信或使用證書對自身進行身份驗證時才能訪問已記錄的安全事件。

轉載汽車電子相關文章

轉自汽車電器與軟件